9 sfide e rischi del cloud computing e strategie per prevenirli

Sfide e Rischi del Cloud Computing: Strategie per la Prevenzione

Il Cloud Computing continua a rivoluzionare il modo in cui aziende, professionisti e privati gestiscono le proprie risorse digitali. Con vantaggi in termini di scalabilità, flessibilità, velocità ed efficienza, la migrazione al cloud è ormai una necessità in un mondo sempre più interconnesso, soprattutto nella fase post-pandemica. Tuttavia, insieme ai numerosi benefici, emergono delle sfide e dei rischi che, se non affrontati in maniera strategica, possono compromettere la sicurezza e l’efficacia operativa di qualsiasi organizzazione. In questo articolo analizzeremo in dettaglio le principali criticità legate al Cloud Computing, illustrando strategie pratiche per prevenirle o minimizzarne l’impatto.

Introduzione al Cloud Computing

Il Cloud Computing è una tecnologia che consente di erogare servizi software e hardware attraverso Internet, sfruttando una rete di server remoti dislocati in varie aree geografiche. La sua adozione permette di gestire risorse in modo dinamico, grazie a modelli come Software-as-a-Service (SaaS), Platform-as-a-Service (PaaS) e Infrastructure-as-a-Service (IaaS). Questi servizi si basano su sistemi di pagamento “pay-as-you-go”, che offrono la flessibilità di utilizzare solo le risorse necessarie, senza il peso della gestione diretta dei server o dell’infrastruttura tipica dei sistemi on-premises.

Cos’è il Cloud Computing?

In termini semplici, il Cloud Computing permette il trasferimento di dati, applicazioni e servizi su piattaforme online, lasciando alle aziende la possibilità di concentrarsi sul business senza doversi preoccupare della manutenzione dell’hardware. Le risorse informatiche sono fornite “on demand” e scalabili, il che significa che le aziende possono aumentare o ridurre le capacità in base alle necessità, garantendo agilità operativa e contenimento dei costi.

Definizione e Modelli di Servizi

Il Cloud Computing si articola in vari modelli:

• SaaS – applicazioni software fornite via Internet (ad esempio, strumenti di CRM o suite di produttività);

• PaaS – piattaforme che mettono a disposizione ambienti di sviluppo e distribuzione per applicazioni personalizzate;

• IaaS – infrastrutture virtuali che includono storage, rete e potenza di calcolo.

Benefici e Vantaggi del Cloud Computing

I vantaggi del Cloud Computing sono numerosi. Oltre alla riduzione dei costi operativi e all’eliminazione della necessità di investimenti iniziali in hardware dedicato, vi è un notevole impatto positivo in termini di:

- Scalabilità: le risorse possono essere aumentate o ridotte rapidamente in base al carico operativo;

- Flessibilità: accesso ai dati e applicazioni da qualsiasi luogo e in qualsiasi momento;

- Collaborazione: facilitazione del lavoro in remoto e in team distribuiti;

- Affidabilità: la possibilità di implementare sistemi di backup e disaster recovery efficienti.

Non è un caso se, secondo numerosi studi, un’alta percentuale di aziende – fino al 64% dei responsabili IT – segnala come la perdita o il furto di dati rappresenti una delle principali preoccupazioni nel passaggio ai servizi cloud.

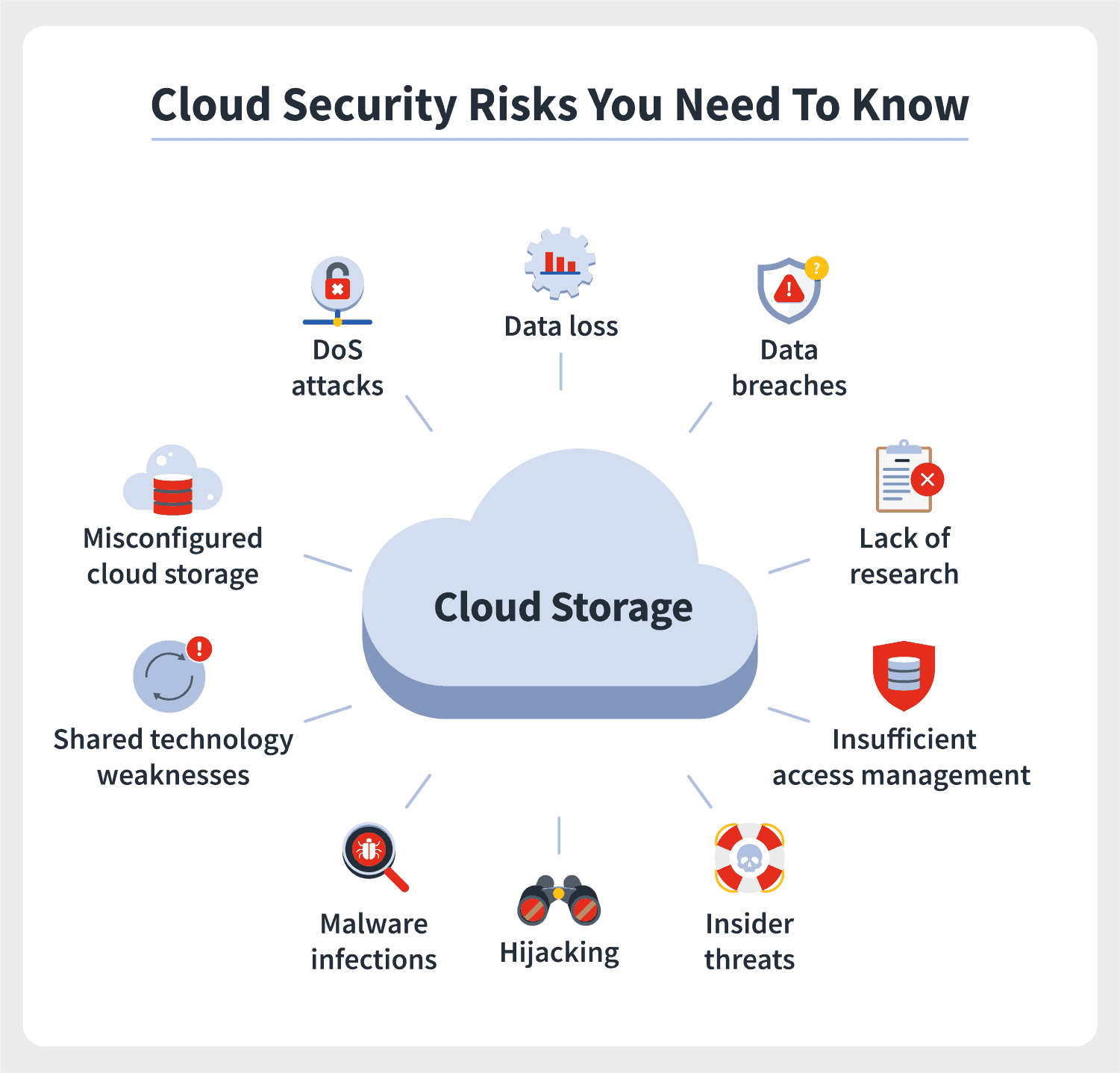

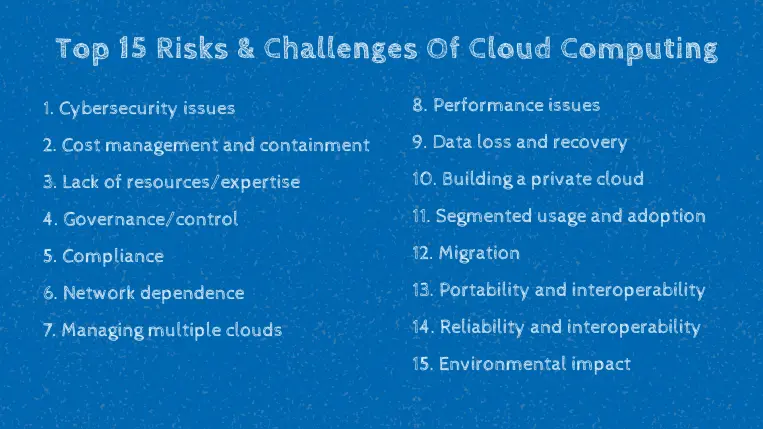

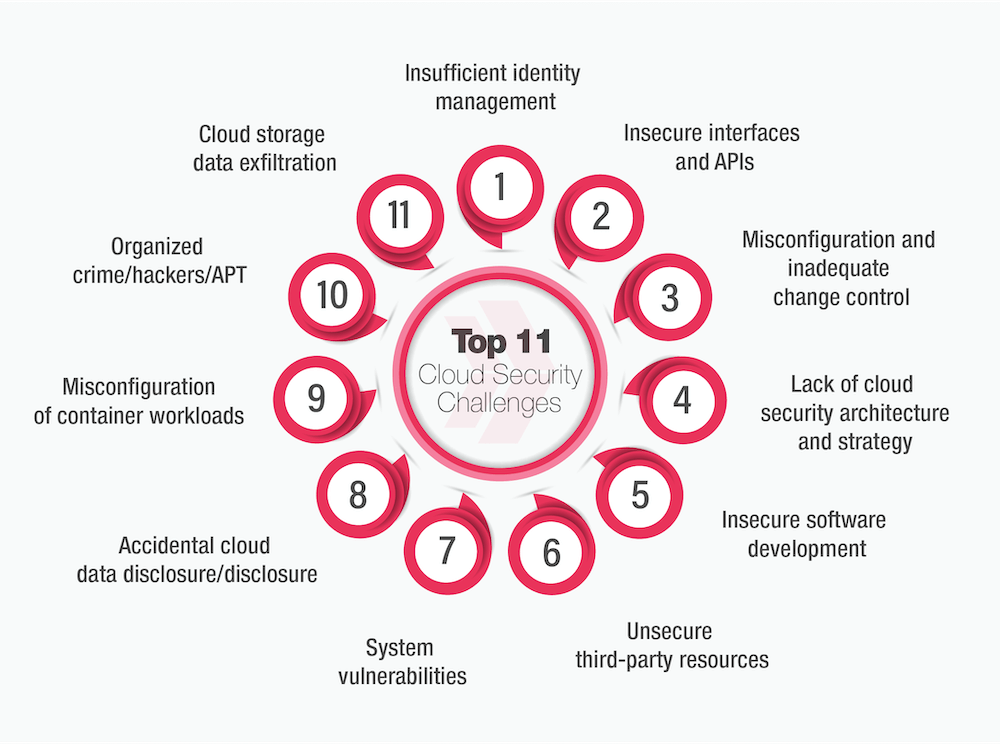

Le Principali Sfide e Rischi nel Cloud Computing

Nonostante i notevoli vantaggi, l’adozione del Cloud Computing comporta anche una serie di sfide e rischi che necessitano di una pianificazione attenta e strategie dedicate per essere gestiti in modo efficace. Di seguito analizzeremo in dettaglio le principali problematiche e illustreremo le soluzioni pratiche per ridurne l’impatto.

Sicurezza dei Dati e Privacy: Proteggere il Cuore delle Informazioni

La sicurezza dei dati e la privacy rappresentano una delle maggiori preoccupazioni per chi decide di spaziare nel mondo del Cloud Computing. Quando i dati vengono trasferiti o archiviati in data center remoti, il controllo diretto sulle informazioni si riduce notevolmente, esponendo le aziende a rischi quali furti, perdite di dati, accessi non autorizzati e violazioni tramite API compromesse.

Un dato significativo evidenzia che circa il 64% delle aziende intervistate in un sondaggio del 2021 ha indicato la perdita o la fuga di dati come la sfida principale del cloud. Allo stesso modo, il 62% ha identificato la privacy delle informazioni come problematica rilevante.

Strategie per Prevenire i Rischi di Sicurezza e Salvaguardare la Privacy

Per garantire un livello elevato di sicurezza nel Cloud Computing, è fondamentale:

- Verificare le misure di autenticazione: Domandare al provider quali sistemi di autenticazione e gestione degli accessi sono in atto. Strumenti come l’autenticazione a più fattori (MFA) e l’uso di soluzioni IAM (Identity and Access Management) possono incrementare significativamente la sicurezza.

- Valutare la crittografia dei dati: Assicurarsi che i dati siano crittografati sia in transito che a riposo, utilizzando protocolli robusti come TLS/SSL.

- Pianificare controlli periodici: Implementare sistemi di monitoraggio continuo e audit di sicurezza per rilevare in tempo reale eventuali anomalie o accessi sospetti.

- Stipulare accordi di livello di servizio (SLA): Questi contratti dovrebbero includere clausole specifiche relative alla gestione di incidenti di sicurezza, garantendo risposte rapide ed efficaci a eventuali vulnerabilità.

Assicurarsi che il provider scelto disponga di competenze elevate e di un track record consolidato nella gestione degli incidenti di sicurezza contribuirà a creare un ambiente affidabile e sicuro.

Conformità e Rischi di Compliance: Adeguarsi alle Normative Vigenti

Con l’incremento degli attacchi informatici e la crescente attenzione verso la protezione dei dati, le normative in materia di sicurezza informatica e privacy sono diventate più stringenti. Enti regolatori come il GDPR in Europa o l’HIPAA negli Stati Uniti impongono standard rigorosi che le aziende devono rispettare, pena sanzioni pesanti e danni irreparabili alla reputazione.

Linee Guida per Assicurare la Conformità Normativa

Per affrontare i rischi di compliance nel mondo del Cloud Computing, è opportuno seguire questi passaggi:

- Verificare le certificazioni del provider: Scegliere fornitori che abbiano ottenuto certificazioni di conformità alle normative specifiche (ad esempio, ISO 27001, GDPR, HIPAA) per ridurre il rischio di infrazioni.

- Implementare politiche interne rigorose: Creare processi interni che garantiscano il rispetto delle normative, integrando il monitoraggio continuo degli accessi e dei flussi di dati.

- Formare il personale: Organizzare corsi di aggiornamento e sessioni formative per il personale, in modo che siano sempre al passo con le novità normative e le migliori pratiche di sicurezza.

- Monitorare costantemente l’ambiente cloud: Effettuare audit regolari e monitoraggi continui per verificare che tutte le procedure siano in linea con le normative previste.

Adottando queste strategie, le aziende potranno non solo evitare sanzioni amministrative ma anche rafforzare la fiducia dei propri clienti e partner commerciali.

Visibilità e Controllo Ridotti: Navigare Senza Bussola

Uno degli svantaggi principali dell’adozione del Cloud Computing è la perdita di visibilità e controllo diretto sui propri sistemi e dati. Affidarsi completamente a un provider esterno può complicare la gestione delle operazioni quotidiane e rendere difficile il monitoraggio di performance e sicurezza.

Questa mancanza di trasparenza può comportare difficoltà nel rilevare anomalie, aggiornare protocolli di sicurezza o identificare tempestivamente possibili vulnerabilità.

Strategie per Incrementare il Controllo e il Monitoraggio

Per ovviare a queste problematiche, le aziende sono incoraggiate a:

- Richiedere report dettagliati: Assicurarsi che il provider fornisca report periodici sull’utilizzo delle risorse, eventuali incidenti di sicurezza e anomalie rilevate.

- Implementare strumenti di monitoraggio: Utilizzare software di gestione e di controllo che permettano di avere una visibilità in tempo reale su prestazioni, accessi e flussi di dati. Soluzioni SIEM (Security Information and Event Management) possono integrare questa funzione.

- Stabilire protocolli per la gestione delle emergenze: Avere un piano di risposta agli incidenti che definisca ruoli, responsabilità e tempi di intervento, affinché possano essere adottate rapidamente le misure necessarie.

Queste strategie aiutano le aziende a ristabilire un certo grado di controllo, garantendo così una maggiore sicurezza e un’efficiente gestione operativa in ambienti cloud complessi.

Migrazione al Cloud: Il Passo Verso il Futuro

Il passaggio da infrastrutture on-premises al Cloud Computing rappresenta un’opportunità per modernizzare e ottimizzare le attività aziendali, ma comporta anche numerosi ostacoli. La migrazione può rivelarsi lunga e complicata, soprattutto quando si tratta di spostare sistemi legacy o di integrare vecchie tecnologie con piattaforme moderne.

Durante il processo di migrazione, le aziende possono imbattersi in problematiche di compatibilità, tempi di inattività e la necessità di riconfigurare intere architetture, con un impatto diretto sull’esperienza degli utenti e sui flussi di lavoro quotidiani.

Affrontare le Sfide della Trasferibilità dei Dati

Per garantire una migrazione efficace e senza intoppi, è fondamentale adottare una pianificazione accurata:

- Analisi preliminare: Valutare lo stato attuale dell’infrastruttura, identificando i sistemi critici e individuando i potenziali colli di bottiglia.

- Selezione del provider ideale: Confrontare diversi cloud provider in base a compatibilità, sicurezza e qualità del servizio, assicurandosi che il partner scelto sia in grado di soddisfare le necessità specifiche dell’azienda.

- Pianificazione delle fasi di migrazione: Suddividere il processo in step definiti, in modo da poter monitorare e gestire eventuali criticità in maniera tempestiva.

- Test approfonditi: Prima del passaggio definitivo, eseguire test pilota per verificare la stabilità e la compatibilità delle applicazioni sul nuovo ambiente cloud.

Queste fasi preparatorie sono essenziali per minimizzare tempi di inattività e garantire continuità operativa durante e dopo la migrazione.

Incompatibilità delle Infrastrutture: Allineare Vecchio e Nuovo

Un ulteriore rischio legato all’adozione del Cloud Computing è rappresentato dall’incompatibilità tra infrastrutture on-premises e le soluzioni cloud. Le vecchie tecnologie potrebbero non comunicare in maniera efficace con le nuove piattaforme, richiedendo modifiche e integrazioni che aumentano i costi e la complessità del sistema.

Quando si affronta questo problema, le aziende devono essere pronte a investire in aggiornamenti, sviluppare soluzioni personalizzate o addirittura ripensare interamente l’architettura IT per garantire una perfetta integrazione.

Come Prevenire Problemi di Incompatibilità

Per ridurre al minimo il rischio di incompatibilità, è importante:

- Effettuare un inventario dettagliato: Redigere una lista completa delle applicazioni, dei sistemi e delle tecnologie in uso, verificando la loro compatibilità con le potenziali soluzioni cloud.

- Consultare esperti esterni: Collaborare con consulenti e specialisti del settore che possano fornire supporto tecnico e indicazioni su eventuali modifiche o aggiornamenti necessari.

- Scegliere soluzioni flessibili: Prediligere provider e piattaforme che offrano opzioni di personalizzazione e integrazione, permettendo di adattarsi alle specifiche esigenze aziendali.

- Pianificare investimenti mirati: Valutare attentamente i costi e i benefici di eventuali aggiornamenti, cercando di ottimizzare l’ingresso nel cloud senza compromettere le operazioni quotidiane.

Un approccio strutturato a queste problematiche aiuterà le aziende a integrare gradualmente i sistemi esistenti con le soluzioni cloud, limitando interruzioni e inefficienze operative.

Gestione Inadeguata degli Accessi: Proteggere il Sistema Contro Minacce

Il controllo degli accessi è cruciale in qualunque infrastruttura IT. In un ambiente Cloud Computing, la gestione impropria degli accessi può favorire il verificarsi di intrusioni, furti di credenziali e altre minacce informatiche. Se attraversata da gruppi di utenti distribuiti o se si utilizzano password deboli e inadeguate politiche di sicurezza, la vulnerabilità aumenta in maniera esponenziale.

I rischi legati alla gestione inadeguata degli accessi possono portare a danni significativi per l’azienda, come violazioni della sicurezza, perdita di dati sensibili e, conseguentemente, danni reputazionali e finanziari.

Strategie per una Gestione Sicura degli Accessi

Per prevenire questi rischi, è fondamentale adottare procedure rigorose e strumenti avanzati:

- Implementazione di sistemi di Identity and Access Management (IAM): Questi strumenti consentono una gestione centralizzata delle credenziali, garantendo che solo il personale autorizzato possa accedere ai dati e alle risorse.

- Utilizzo dell’autenticazione a più fattori (MFA): L’aggiunta di passaggi di verifica aggiuntivi riduce significativamente il rischio di accessi non autorizzati.

- Gestione centralizzata degli account: Monitorare e rimuovere tempestivamente gli account non utilizzati o inattivi, riducendo così la superficie di attacco.

- Monitoraggio continuo delle attività: Adottare sistemi di log e auditing per identificare accessi anomali e rispondere in modo tempestivo a eventuali minacce.

Adottare queste best practice consente di rafforzare le difese interne e garantire la sicurezza dell’intero ecosistema cloud.

Mancanza di Competenze: Colmare il Divario Tecnologico

Il rapido sviluppo delle tecnologie cloud ha reso difficile per molte aziende trovare e formare personale con le competenze necessarie per gestire sistemi complessi. La carenza di esperti in Cloud Computing può comportare l’adozione di soluzioni non ottimali, errori nella gestione quotidiana e una maggiore dipendenza da consulenze esterne, con un impatto diretto sui costi e l’efficienza operativa.

Questo problema è particolarmente rilevante per le piccole e medie imprese, che potrebbero non disporre delle risorse finanziarie per reclutare specialisti di alto livello o per formare il personale esistente.

Investire nella Formazione e nel Talento

Per affrontare la carenza di competenze, le aziende sono invitate a:

- Organizzare programmi di formazione interna: Incentivare la crescita professionale del personale attraverso corsi e workshop specifici sul Cloud Computing e le tecnologie correlate.

- Collaborare con partner specializzati: Affidarsi a consulenti e fornitori esterni qualificati per supportare la transizione e la gestione dei sistemi cloud, trasferendo competenze in loco.

- Investire in certificazioni e aggiornamenti: Incoraggiare e finanziare percorsi di certificazione riconosciuti a livello internazionale, come quelli offerti da AWS, Microsoft Azure o Google Cloud Platform.

- Creare una cultura della formazione continua: Promuovere un ambiente di apprendimento costante, dove le evoluzioni tecnologiche vengano seguite e integrate nel lavoro quotidiano.

Queste strategie consentono di ridurre il gap di competenze, favorendo una gestione più efficiente e sicura delle infrastrutture cloud.

Interruzioni del Servizio: Garantire la Continuità Operativa

La disponibilità costante dei servizi cloud è essenziale per il buon funzionamento di qualsiasi attività aziendale. Tuttavia, in presenza di connessioni Internet inaffidabili o configurazioni tecniche non ottimali, il rischio di interruzioni e downtime aumenta, con conseguenze negative sulla produttività e sulla reputazione aziendale.

Le interruzioni possono comportare perdita di dati, ritardi nelle operazioni e, in ultima analisi, un impatto economico considerevole. Aziende di diverse dimensioni si trovano spesso a fronteggiare queste criticità, che possono anche portare a interruzioni prolungate e a una scarsa esperienza utente.

Prevenzione e Risposta Rapida alle Interruzioni

Per ridurre al minimo il rischio di downtime, è fondamentale:

- Garantire una connessione Internet affidabile: Investire in infrastrutture di rete robuste e soluzioni di backup per evitare problemi di connettività.

- Implementare sistemi di monitoraggio della rete: Utilizzare strumenti in grado di rilevare immediatamente eventuali anomalie e avvisare il team IT per interventi rapidi.

- Pianificare soluzioni di disaster recovery: Includere strategie per il backup dei dati e il ripristino rapido dei sistemi, riducendo così i tempi di inattività.

- Utilizzare architetture di sistema ridondanti: Distribuire il carico di lavoro su più server o data center in diverse località geografiche per garantire la continuità operativa.

Queste misure, se ben pianificate e implementate, consentono di garantire un elevato livello di disponibilità e di ridurre al minimo le interruzioni delle attività aziendali.

API Non Sicure: Rinforzare i Ponti Digitali

Le Application Programming Interfaces (API) sono fondamentali per l’integrazione e la comunicazione tra applicazioni e servizi in ambiente cloud. Tuttavia, se non progettate e gestite correttamente, possono diventare un punto d’ingresso vulnerabile per attacchi informatici. API non sicure possono esporre dati sensibili, facilitare attacchi tramite l’intercettazione dei dati e compromettere l’integrità delle applicazioni.

Le conseguenze di API vulnerabili includono la possibilità di violazioni nella sicurezza dei dati, errori di autenticazione e autorizzazione e, in definitiva, un accesso non autorizzato alle risorse critiche dell’azienda.

Procedure per una Sicurezza Avanzata delle API

Per garantire la sicurezza delle API, è consigliabile seguire alcune best practice:

- Progettare API sicure sin dall’inizio: Integrare meccanismi di autenticazione, autorizzazione e crittografia robusti, per evitare che possano essere sfruttate da malintenzionati.

- Eseguire test di penetrazione regolari: Simulare attacchi e verificare la resilienza delle API, individuando e correggendo tempestivamente eventuali vulnerabilità.

- Monitorare costantemente le attività delle API: Implementare sistemi di logging e monitoraggio per rilevare accessi anomali o tentativi di sfruttamento delle vulnerabilità.

- Adottare protocolli di sicurezza moderni: Utilizzare standard di crittografia come TLS/SSL e integrare meccanismi di autenticazione a più fattori per aumentare il livello di protezione.

Assicurarsi che le API siano sviluppate e gestite secondo linee guida di sicurezza rigorose permette di mantenere un elevato grado di protezione, proteggendo così sia i dati aziendali sia la reputazione del brand.

Soluzioni Integrate e Strategie Avanzate per il Cloud Computing

Oltre alle misure specifiche descritte per ciascuna criticità, è importante adottare un approccio olistico alla sicurezza e alla gestione operativa in ambiente cloud. Le aziende devono integrare politiche, procedure e strumenti volti a garantire:

- Un monitoraggio centralizzato: Utilizzare piattaforme che integrino la gestione degli incidenti, il monitoraggio delle performance e la verifica della conformità, permettendo una visibilità completa su ogni aspetto del Cloud Computing.

- Un’architettura resiliente: Progettare sistemi che possano continuare a funzionare anche in caso di guasti, con meccanismi di failover e backup automatico.

- Una formazione continua: Aggiornare regolarmente le competenze del personale, sensibilizzando tutti gli implicati sulla sicurezza e sulle best practice relative al Cloud Computing.

- Collaborazioni strategiche: Scegliere partner e fornitori affidabili, che offrano soluzioni certificate e supporto tecnico specializzato, per costruire un ambiente cloud solido e sicuro.

Adottando una visione integrata e predisponendo strategie preventive su più fronti, è possibile sfruttare appieno i vantaggi del Cloud Computing, riducendo al minimo i rischi e garantendo così una continuità operativa e una protezione costante dei dati aziendali.

Conclusioni

Il Cloud Computing rappresenta una svolta fondamentale per il mondo digitale e per le aziende di ogni dimensione. I vantaggi sono evidenti: flessibilità, scalabilità, riduzione dei costi e una capacità di risposta dinamica al mercato. Tuttavia, come in ogni tecnologia innovativa, vi sono sfide e rischi specifici – dalla sicurezza dei dati e privacy, alla conformità normativa, dalla gestione degli accessi alla migrazione dei sistemi, fino alle possibili interruzioni del servizio e alle vulnerabilità nelle API.

La chiave del successo risiede nella capacità di anticipare e gestire questi rischi attraverso una pianificazione accurata e l’adozione di strategie mirate. Investire in strumenti di monitoraggio, garantire una formazione continua, selezionare partner affidabili e implementare politiche di sicurezza rigorose sono passi fondamentali per trasformare le criticità in opportunità.

In definitiva, un approccio strategico e integrato al Cloud Computing non solo protegge l’azienda dagli attacchi e dalle vulnerabilità, ma permette di sfruttare appieno il potenziale di innovazione e competitività offerto da questa tecnologia. Che tu sia un individuo, un solopreneur o una grande multinazionale, informarsi e investire nelle giuste soluzioni può fare la differenza tra un’adozione di successo e una serie di problematiche operative e di sicurezza.

FAQ

Come posso garantire la sicurezza dei dati nel Cloud Computing?

Per garantire la sicurezza dei dati, è essenziale scegliere un provider che offra misure di autenticazione avanzata (come l’autenticazione a più fattori), crittografia dei dati sia durante il transito che a riposo e monitoraggio continuo per identificare e rispondere tempestivamente a eventuali anomalie.

Quali sono le migliori pratiche per assicurarsi di essere conformi alle normative come GDPR e HIPAA?

Le migliori pratiche includono: verificare che il provider disponga di certificazioni di conformità, implementare politiche interne di sicurezza e privacy, effettuare audit regolari e formare il personale sulle normative vigenti. È inoltre utile mantenere una documentazione dettagliata dei processi e dei flussi di dati.

Come posso gestire la migrazione dei miei dati e applicazioni al cloud senza interruzioni?

La migrazione efficace richiede una pianificazione accurata: eseguire una fase di analisi preliminare per identificare le applicazioni critiche, selezionare un provider compatibile, testare la migrazione in ambiente pilota e programmare la transizione in maniera graduale, minimizzando così i tempi di inattività e garantendo la continuità operativa.

Quali soluzioni posso adottare per migliorare la visibilità e il controllo sui sistemi cloud?

È consigliabile implementare strumenti di monitoraggio centralizzato e sistemi SIEM, richiedere report dettagliati dal provider e definire protocolli per il monitoraggio continuo delle attività. Questo approccio consente di avere una visibilità completa sul traffico, identificare anomalie e intervenire tempestivamente in caso di problemi.

In che modo posso colmare il gap di competenze legate al Cloud Computing nel mio team?

Per colmare il divario di competenze, è possibile investire in programmi di formazione interna, incoraggiare il personale a ottenere certificazioni riconosciute (come quelle offerte dai principali provider cloud), collaborare con consulenti specializzati e promuovere una cultura di apprendimento continuo all’interno dell’azienda.

Con queste informazioni e strategie, speriamo di aver fornito una panoramica completa e approfondita delle sfide e dei rischi legati al Cloud Computing, insieme a soluzioni pratiche per affrontarli. Ricorda che l’evoluzione rapida del settore richiede una costante attenzione alle novità e agli aggiornamenti sulle pratiche di sicurezza e gestione, per garantire sempre il massimo livello di protezione e efficienza operativa.