Attacchi ransomware: come proteggere i tuoi dati da minacce informatiche

Nel mondo digitale di oggi, la sicurezza informatica è diventata una priorità imprescindibile per aziende e privati. Tra le minacce più insidiose, gli attacchi ransomware rappresentano un pericolo in costante crescita, in grado di paralizzare intere organizzazioni e compromettere dati sensibili. In questo articolo approfondiremo il fenomeno del ransomware, analizzeremo le tecniche d’attacco più comuni e forniremo una guida completa su come proteggere i tuoi dati, adottando le migliori strategie di difesa informatica.

Cos’è un Attacco Ransomware?

Il ransomware è un tipo di malware che cripta i file presenti su un sistema, rendendoli inaccessibili all’utente. Gli hacker, dopo aver preso il controllo dei dati, richiedono un riscatto – solitamente in criptovaluta – per fornire la chiave di decriptazione. Questi attacchi non solo bloccano l’accesso ai dati vitali, ma spesso causano danni economici e reputazionali enormi.

Caratteristiche Chiave

- Criptazione dei Dati: I file vengono cifrati con algoritmi complessi, rendendo praticamente impossibile il recupero senza la chiave.

- Richiesta di Riscatto: Dopo l’infezione, viene esibita una nota di riscatto in cui si chiede il pagamento per ripristinare l’accesso ai dati.

- Diffusione Mirata o Casual: Gli attacchi possono essere estremamente mirati (spesso contro aziende, enti governativi o istituzioni sanitarie) oppure generici, sfruttando vulnerabilità comuni nei sistemi.

Come Funziona il Ransomware

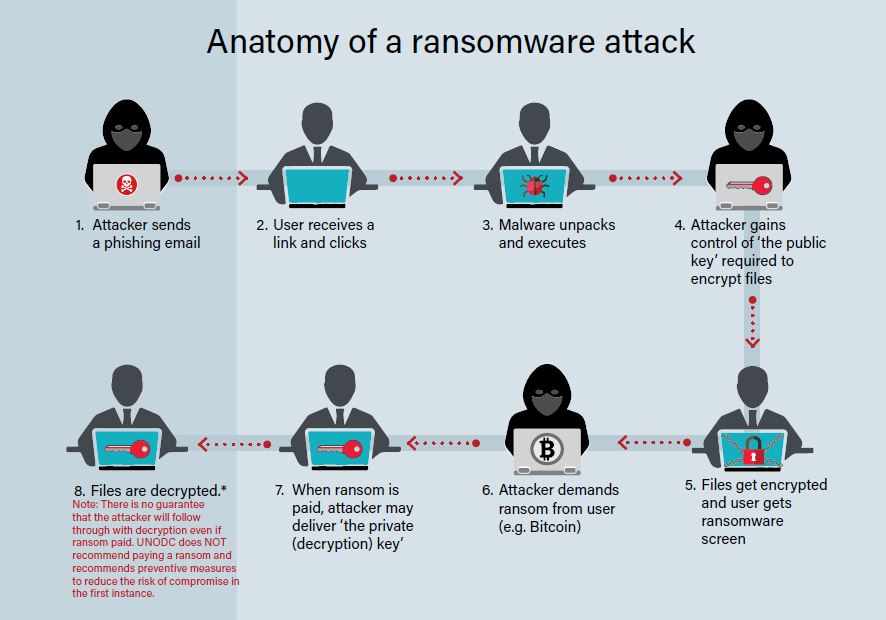

Il processo tipico di un attacco ransomware si articola in diverse fasi:

- Infezione: L’attaccante penetra nel sistema attraverso phishing, download malevoli o sfruttando vulnerabilità del software.

- Diffusione Laterale: Una volta presente in un sistema, il ransomware può propagarsi lateralmente all’interno della rete, infettando altri dispositivi.

- Crittografia: I file vengono cifrati utilizzando algoritmi sofisticati. Alcuni ransomware crittografano persino i backup presenti sul sistema.

- Richiesta di Riscatto: Viene visualizzato un messaggio con le istruzioni per pagare il riscatto e ottenere la chiave di decriptazione.

- Pagamento e Rischi Associati: Anche se il riscatto viene pagato, non c’è garanzia che l’attaccante fornirà la chiave, esponendo la vittima a ulteriori truffe.

Articolo Suggerito: Cybersecurity nel 2025: Le minacce emergenti e come proteggersi

Principali Tipologie di Ransomware

Negli ultimi anni, diverse varianti di ransomware hanno fatto parlare di sé per la loro sofisticazione e per il danno economico che hanno causato. Ecco alcune delle tipologie più note:

Crypto Ransomware

Il crypto ransomware è il tipo più diffuso. Esso cifra i file importanti e richiede un riscatto per decriptarli. Varianti famose includono WannaCry ed NotPetya.

Locker Ransomware

A differenza del crypto ransomware, il locker ransomware blocca l’accesso all’intero dispositivo senza criptare i file. L’utente non può utilizzare il sistema fino a quando non viene pagato il riscatto.

Ransomware-as-a-Service (RaaS)

Con l’emergere del modello Ransomware-as-a-Service, anche utenti con competenze tecniche limitate possono lanciare attacchi ransomware acquistando servizi da criminali informatici. Questo modello ha contribuito alla proliferazione degli attacchi su scala globale.

Double Extortion

Questa tecnica combina la cifratura dei dati con la minaccia di pubblicazione di informazioni sensibili. Anche se il riscatto viene pagato, gli attaccanti possono minacciare di divulgare dati riservati, causando danni reputazionali aggiuntivi.

Impatto degli Attacchi Ransomware su Aziende e Privati

Perdita di Dati e Interruzione Operativa

Un attacco ransomware può causare la perdita permanente di dati cruciali e interrompere le normali operazioni aziendali. Le attività lavorative si fermano e i costi per il ripristino del sistema possono essere elevati.

Implicazioni Economiche

Oltre al costo del riscatto (se deciso di pagare), le spese per il ripristino dei sistemi, la perdita di produttività e il potenziale danno reputazionale possono avere impatti economici devastanti, specialmente per le piccole e medie imprese.

Conseguenze Legali e di Conformità

Molte normative sulla protezione dei dati richiedono l’adozione di misure di sicurezza adeguate. Un attacco ransomware che porta alla perdita di dati sensibili può comportare sanzioni legali e azioni legali contro l’azienda.

Stress Psicologico e Impatto sulla Fiducia

Per i privati, la perdita di dati personali – foto, documenti e informazioni sensibili – può causare un notevole stress psicologico e compromettere la fiducia nei sistemi digitali.

Strategie di Prevenzione e Protezione

La prevenzione è la miglior difesa contro il ransomware. Ecco alcune strategie fondamentali per proteggere i tuoi dati:

Backup dei Dati

Backup Regolari e Sicuri

La realizzazione di backup regolari dei dati è una delle misure più efficaci per mitigare i danni di un attacco ransomware. È importante seguire questi accorgimenti:

- Backup Offline: Conserva copie dei dati in dispositivi non connessi in rete per evitare che il ransomware li infetti.

- Backup Cloud: Utilizza servizi cloud affidabili che offrono versioni storiche dei file e protezione contro la modifica non autorizzata.

- Automazione: Configura backup automatici per ridurre il rischio di dimenticanze e garantire la continuità.

Aggiornamenti e Patch di Sicurezza

Aggiornamenti del Software

Assicurati che il sistema operativo, le applicazioni e gli antivirus siano sempre aggiornati. Le patch di sicurezza correggono vulnerabilità che possono essere sfruttate dai criminali.

- Monitoraggio delle Vulnerabilità: Utilizza strumenti per il monitoraggio delle vulnerabilità e applica tempestivamente gli aggiornamenti consigliati.

- Aggiornamenti Automatici: Attiva gli aggiornamenti automatici quando possibile, per ridurre il rischio di errori umani.

Articolo Suggerito: Phishing e Frodi Online: Come Riconoscere e Evitare le Truffe sul Web

Sicurezza della Rete e Segmentazione

Proteggi la Tua Rete

Una rete ben segmentata può impedire al ransomware di diffondersi all’interno dell’organizzazione:

- Firewall e Sistemi di Intrusione: Installa firewall robusti e sistemi di rilevamento delle intrusioni (IDS/IPS) per monitorare e bloccare attività sospette.

- Segmentazione della Rete: Dividi la rete in segmenti isolati, in modo che un’infezione in una sezione non comprometta l’intera infrastruttura.

- VPN e Accesso Sicuro: Utilizza reti private virtuali (VPN) per l’accesso remoto e implementa l’autenticazione a più fattori (MFA).

Formazione e Consapevolezza degli Utenti

Educazione e Sensibilizzazione

Gli utenti sono spesso l’anello più debole nella catena della sicurezza. La formazione continua è essenziale per prevenire attacchi basati su phishing e social engineering:

- Workshop e Seminari: Organizza sessioni di formazione per aggiornare i dipendenti sulle minacce informatiche.

- Simulazioni di Phishing: Esegui simulazioni per testare la reazione degli utenti e migliorare la loro prontezza nell’identificare email sospette.

- Politiche di Sicurezza: Stabilisci chiare linee guida sull’utilizzo delle email, navigazione web e gestione delle password.

Tecniche di Rilevamento e Risposta agli Attacchi

Sistemi di Rilevamento delle Minacce

Utilizza soluzioni di sicurezza che integrino funzionalità di rilevamento comportamentale e analisi in tempo reale:

- Endpoint Detection and Response (EDR): Gli strumenti EDR monitorano continuamente l’attività dei dispositivi per individuare comportamenti anomali.

- Security Information and Event Management (SIEM): I sistemi SIEM raccolgono e analizzano i log di sistema per identificare possibili minacce e attacchi.

Pianificazione della Risposta agli Incidenti

Un piano di risposta agli incidenti ben definito può ridurre il tempo di reazione e limitare i danni:

- Team di Risposta agli Incidenti: Prepara un team dedicato che sappia intervenire rapidamente in caso di attacco.

- Procedure di Contenimento: Stabilire procedure per isolare i sistemi infetti e prevenire la diffusione del malware.

- Comunicazione Interna ed Esterna: Predisponi un piano di comunicazione per informare tempestivamente i dipendenti, i clienti e, se necessario, le autorità competenti.

Cosa Fare in Caso di Infezione

Passi Immediati da Seguire

Nonostante le migliori misure di sicurezza, un attacco può comunque verificarsi. Ecco cosa fare in caso di infezione da ransomware:

- Isolare il Sistema: Disconnetti immediatamente il dispositivo infetto dalla rete per evitare la diffusione del malware.

- Non Pagare il Riscatto: Gli esperti di sicurezza sconsigliano di pagare il riscatto, in quanto non c’è garanzia di recuperare i dati e si incentiva il crimine.

- Contattare Esperti di Sicurezza: Rivolgiti a professionisti del settore per valutare il danno e avviare procedure di ripristino.

- Analizzare l’Attacco: Effettua un’analisi forense per capire come è avvenuta l’infezione e per migliorare le difese future.

- Notificare le Autorità: In alcuni casi, è obbligatorio informare le autorità competenti e, per le aziende, rispettare le normative in materia di protezione dei dati (GDPR, ad esempio).

Strumenti e Risorse per Migliorare la Sicurezza

Software Antivirus e Antimalware

L’installazione di software antivirus e antimalware aggiornati è fondamentale per prevenire molte minacce. Questi strumenti possono:

- Rilevare e Bloccare Malware: Identificare e neutralizzare ransomware e altre minacce in tempo reale.

- Analisi in Tempo Reale: Monitorare costantemente il sistema e segnalare attività sospette.

Soluzioni di Backup e Ripristino

Investire in soluzioni di backup automatizzato e sicuro può fare la differenza in caso di attacco:

- Backup Incrementali: Riduci i tempi di backup e il carico di dati, garantendo comunque la protezione delle informazioni.

- Ripristino Rapido: Assicurati che il software di backup offra procedure di ripristino rapide ed efficienti.

Piattaforme di Sicurezza Gestionale

Le piattaforme di sicurezza gestionale, come i sistemi SIEM, permettono di centralizzare la gestione degli eventi di sicurezza e di monitorare l’intera infrastruttura IT in tempo reale. Queste soluzioni sono particolarmente utili per:

- Aggregare i Dati di Sicurezza: Consentono una visione d’insieme su tutti i dispositivi e le reti.

- Automatizzare le Risposte: Implementare risposte automatiche a determinati eventi sospetti.

Risorse Formative e Community di Sicurezza

Rimani aggiornato sulle ultime minacce e sulle migliori pratiche seguendo risorse formative e partecipando a community di sicurezza informatica:

- Corsi Online e Webinar: Molte piattaforme offrono corsi specifici sulla sicurezza informatica e sulla gestione degli attacchi ransomware.

- Blog e Forum Specializzati: Segui esperti e professionisti del settore per rimanere aggiornato sulle nuove minacce e le soluzioni adottate a livello globale.

Conclusioni e Prospettive Future

Gli attacchi ransomware rappresentano una delle minacce informatiche più insidiose del nostro tempo. Con l’aumento della digitalizzazione, la sofisticazione degli attacchi e la crescente interconnessione dei sistemi, è fondamentale adottare un approccio proattivo alla sicurezza.

Punti Chiave da Ricordare

- Prevenzione: La migliore difesa è prevenire l’infezione attraverso backup regolari, aggiornamenti costanti e formazione degli utenti.

- Rilevamento e Risposta: Implementare sistemi di rilevamento delle minacce e avere un piano di risposta agli incidenti ben definito.

- Investimento in Sicurezza: Investire in tecnologie di sicurezza avanzate e in soluzioni di backup può fare la differenza in caso di attacco.

Prospettive Future

Il panorama delle minacce informatiche è in continua evoluzione. Con il crescente utilizzo di intelligenza artificiale e machine learning, sia i difensori che gli attaccanti stanno evolvendo le proprie tecniche. In futuro, potremmo assistere a:

- Ransomware più sofisticati: Attacchi in grado di sfruttare nuove vulnerabilità e di adottare tecniche di evasione più avanzate.

- Maggiore Collaborazione Internazionale: I governi e le istituzioni potrebbero aumentare la cooperazione internazionale per contrastare il crimine informatico.

- Innovazioni nelle Soluzioni di Sicurezza: Tecnologie emergenti, come l’analisi comportamentale e l’uso dell’IA per la previsione degli attacchi, rivoluzioneranno il modo in cui proteggiamo i dati.

Un Invito all’Azione

Non aspettare che sia troppo tardi. Aggiorna i tuoi sistemi, forma il tuo team e implementa le migliori pratiche di sicurezza informatica. La protezione dei dati non è solo una questione tecnica, ma una necessità strategica per garantire la continuità operativa e la fiducia in un mondo digitale in costante evoluzione.

FAQ: Attacchi Ransomware e Protezione dei Dati

1. Cos’è un attacco ransomware?

Un attacco ransomware è un tipo di attacco informatico in cui il malware cifra i file presenti sul sistema, rendendoli inaccessibili. Gli hacker richiedono un riscatto (solitamente in criptovaluta) per fornire la chiave di decriptazione e ripristinare l’accesso ai dati.

2. Come funziona un attacco ransomware?

Il processo tipico di un attacco ransomware comprende l’infezione del sistema (spesso tramite phishing o vulnerabilità), la diffusione laterale all’interno della rete, la crittografia dei file e la presentazione di una richiesta di riscatto per ottenere la chiave di decriptazione.

3. Quali sono le tipologie più comuni di ransomware?

Tra le tipologie più note troviamo il crypto ransomware (che cifra i file), il locker ransomware (che blocca l’accesso al dispositivo), il ransomware-as-a-service (RaaS), che permette a chiunque di lanciare attacchi, e il double extortion, che minaccia anche di pubblicare dati sensibili.

4. Perché è importante effettuare backup regolari?

I backup regolari sono fondamentali perché permettono di ripristinare i dati in caso di attacco ransomware. Salvare copie dei file su supporti offline o su cloud sicuri riduce il rischio di perdita definitiva dei dati e offre un piano di emergenza per il ripristino rapido del sistema.

5. Quali misure di sicurezza posso adottare per prevenire gli attacchi ransomware?

Per prevenire gli attacchi ransomware è consigliabile:

- Eseguire backup regolari e sicuri dei dati.

- Mantenere aggiornati il sistema operativo, il software e le patch di sicurezza.

- Utilizzare firewall e sistemi di rilevamento delle intrusioni.

- Segmentare la rete per limitare la diffusione del malware.

- Formare gli utenti per riconoscere email di phishing e altre truffe.

6. Cosa fare se il sistema viene infettato da ransomware?

In caso di infezione è importante:

- Isolare immediatamente il sistema disconnettendolo dalla rete.

- Evitare di pagare il riscatto, poiché non garantisce il recupero dei dati.

- Contattare esperti di sicurezza informatica per analizzare e contenere l’attacco.

- Effettuare un’analisi forense per identificare il vettore di attacco e prevenire ulteriori danni.

- Notificare le autorità competenti, soprattutto se l’attacco ha coinvolto dati sensibili.

7. Cos’è il ransomware-as-a-service (RaaS)?

Il ransomware-as-a-service è un modello di business criminale che permette anche a persone con competenze tecniche limitate di lanciare attacchi ransomware. Gli attaccanti “affittano” il malware a fronte di una percentuale sul riscatto ottenuto, contribuendo alla proliferazione di questi attacchi.

8. In che modo la segmentazione della rete aiuta a proteggere i dati?

La segmentazione della rete consiste nel suddividere l’infrastruttura in diverse sezioni isolate. In questo modo, se un dispositivo o un segmento viene infettato, il ransomware si diffonde in maniera limitata, proteggendo il resto della rete e facilitando l’intervento per la messa in sicurezza dei sistemi.

9. Quali sono le principali tecniche di rilevamento del ransomware?

Tra le tecniche di rilevamento più efficaci troviamo l’uso di sistemi di Endpoint Detection and Response (EDR) e soluzioni SIEM (Security Information and Event Management), che monitorano in tempo reale il comportamento dei dispositivi e analizzano i log per identificare attività sospette e prevenire potenziali attacchi.

10. Quali risorse posso consultare per aggiornarmi sulle migliori pratiche di sicurezza informatica?

Per rimanere aggiornato sulle migliori pratiche di sicurezza informatica, puoi consultare:

- Siti ufficiali come l’Agenzia per la Cybersicurezza Nazionale (ACN) e il CERT-PA.

- Blog e forum specializzati in cybersecurity.

- Corsi online, webinar e whitepaper pubblicati da esperti del settore.

- Community e network di professionisti della sicurezza informatica.